A falta de fondos para sus pruebas de misiles, se espera de Pyongyang que aumente sus actividades de piratería informática.

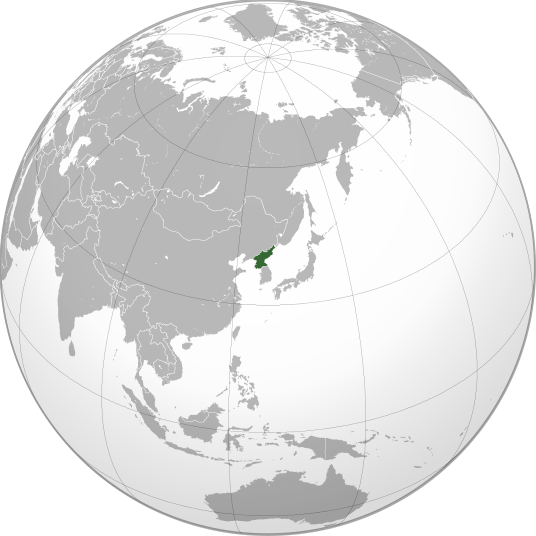

La actividad cibernética ofensiva de Corea del Norte se ha ido concretando, desde espionaje a periodistas hasta robos de criptomoneda, dicen los investigadores de ciberseguridad.

En febrero, los investigadores de seguridad de red FireEye publicaron un informe que revela la existencia de un nuevo grupo de hackers llamado Reaper o APT37. El informe dice que «las operaciones del grupo se están ampliando en alcance y sofisticación, con un conjunto de herramientas que incluye acceso a vulnerabilidades zero-day».

¿Qué es el wiper malware? Se hizo público por primera vez en 2014, durante el hackeo a Sony Pictures, cuando la gente vinculada al régimen norcoreano lo usó para robar datos de esta empresa, para posteriormente eliminarlos de los discos duros del estudio. Es una de las razones por las que James Clapper, entonces director de la Oficina de Inteligencia Nacional, calificó al hackeo de Sony como «el ataque cibernético más grave» que se haya producido contra una entidad estadounidense. También fue particularmente descarado.

FireEye dice que el APT37 no parece ser tan audaz y agresivo como los autores del ataque a Sony. La misión principal de Reaper consiste en recopilar información. Fundado en 2014, han alcanzado la mayoría de los blancos surcoreanos, incluyendo al Ejército y el Gobierno, pero también la base industrial y los medios de comunicación. En abril pasado, atacaron a una empresa de Oriente Medio que hacía negocios con el Norte después de lo que el informe llamó «un negocio que salió mal».

También han atacado a académicos, trabajadores de centros de investigación y periodistas que estudian y escriben sobre abusos de los derechos humanos.

Pero el APT 37 no es el único jugador norcoreano que está cada vez más ocupado. El pasado mes de noviembre, poco después de que el soldado norcoreano Oh Chung-sung, de 24 años de edad, cruzara la frontera, varios desertores y periodistas surcoreanos comenzaron a recibir correos electrónicos muy sospechosos, que contenían enlaces a sitios cargados de malware.

Periodistas de Free Asian Radio y varios otros medios de comunicación surcoreanos comenzaron a informar de actividades sospechosas de difusión, a través de una popular aplicación de chat en Corea del Sur llamada KakaoTalk.

Un informe publicado el 15 de enero por la empresa de ciberseguridad McAfee encontró indicios de que los norcoreanos eran culpables.

Esta campaña de malware es altamente específica, utiliza los servicios de redes sociales y KakaoTalk para acercarse directamente a los objetivos e implantar spyware. No podemos confirmar quién está detrás de esta campaña, y el posible actor Sun Team no está relacionado con ningún grupo de ciberdelincuencia conocido anteriormente. Los actores están familiarizados con Corea del Sur y parecen querer espiar a los desertores de Corea del Norte, así como a grupos e individuos que ayudan a los desertores», escribió McAfee.

También hace días, el reportero de la NBC Ken Dilanian reveló detalles sobre un nuevo actor llamado Labyrinth Chollima. El grupo, dijo, fue capaz de romper redes air-gappings. CrowdStrike, quien descubrió al grupo, escribió que sus objetivos principales incluyen «los sectores gubernamental, militar, de defensa, financiero, energético y eléctrico».

Los hackers norcoreanos también se han enfocado fuertemente a los intercambios de cripto-divisas surcoreanos desde el otoño, con el ataque más reciente a finales de enero.

¿Adónde se dirige todo esto? Los informes recientes indican que el «fondo de reptiles» del Norte para pruebas y desarrollo de armas nucleares se ha agotado. Por lo tanto, es probable que los ataques de ransomware y las redadas contra los intercambios de cripto-divisas continúen, o incluso se incrementen.

Fte. Defense One